IIoT-Sicherheit im Omega Layer N-Ökosystem

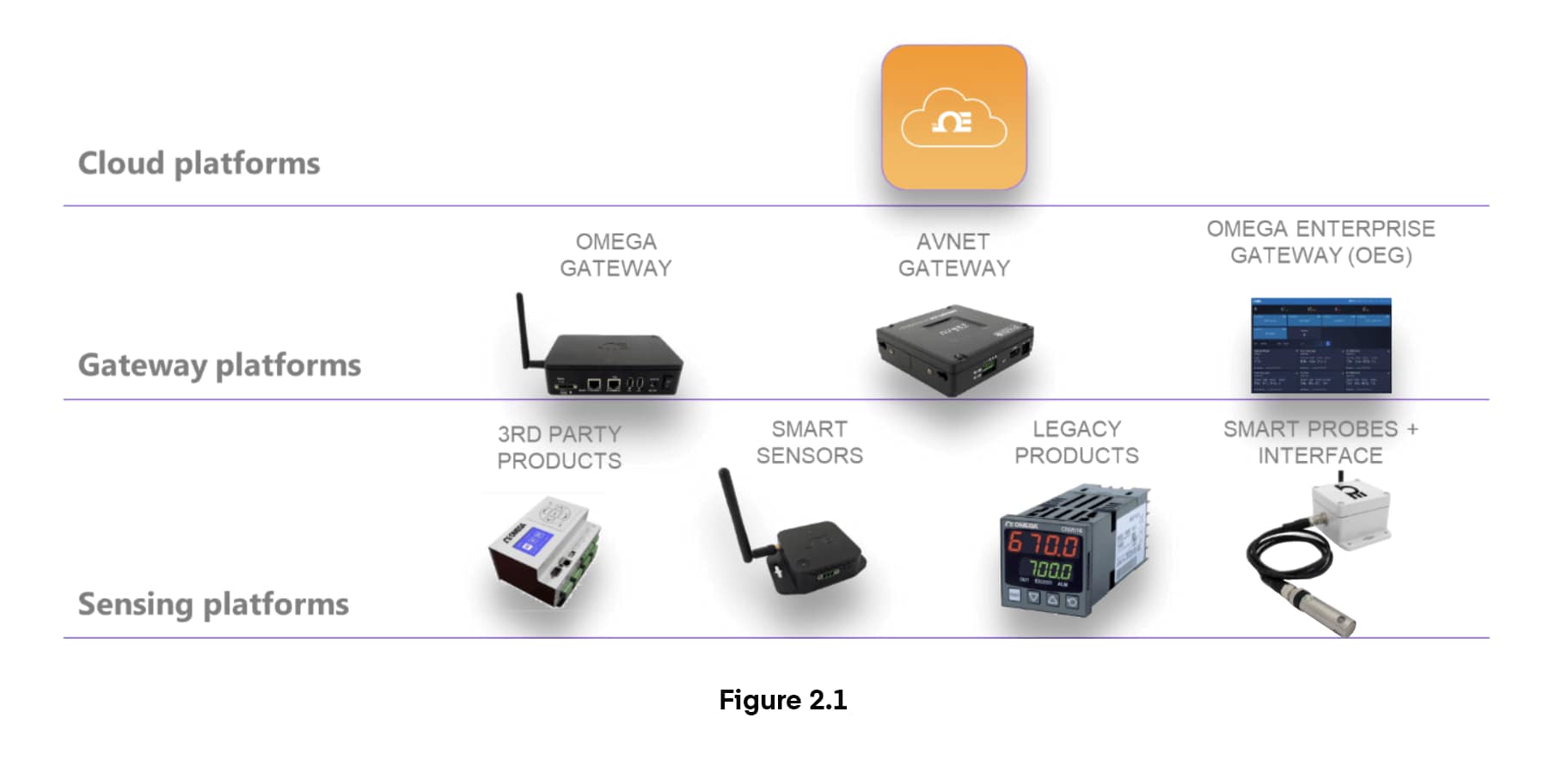

Zum Layer N-Ökosystem von Omega (Abbildung 2.1) gehört ein übergreifender Schutz vor Bedrohungen. Die Cloud-Ebene erfordert Passwörter für Benutzerkonten und eine eindeutige ID für den Zugriff auf Daten und läuft auf Microsoft Azure, das einen Denial-of-Service-Angriffsschutz sowie einen IoT-Hub mit mehreren Ebenen der Zugriffskontrolle, Authentifizierung und Autorisierung umfasst. Die Northbound Cloud-Gateway-Verbindung nutzt das gängige Industrieprotokoll AMQP auf TCP/IP mit Transport Layer Security (TLS) und ein zertifikatbasiertes Authentifizierungsprotokoll mit AES-256-Verschlüsselung. Weitere Merkmale des Northbound-Protokolls:

- Getrennte, gemeinsam genutzte private Schlüssel für Gateway und Cloud mit einem hardwarebasierten Trusted Platform Module (TPM) im Gateway

- Eindeutige Challenge-Codes, die vom Gateway und der Cloud mithilfe einer freigegebenen, nicht veröffentlichten Hashfunktion aus einem allgemeinen Challenge-Code generiert werden, der auf gemeinsamen (verschlüsselten) Sensorinformationen basiert

- Sowohl das Gateway als auch die Cloud bestätigen, dass der Authentifizierungsprozess erfolgreich war.

- Der Authentifizierungsmodus am Gateway bleibt beim Aus- und Einschalten erhalten.

- Wenn das Gateway in den Authentifizierungsstatus eintritt, erfordern ALLE nachfolgenden Zugriffe eine vorherige Authentifizierung oder eine Werksrückstellung.

- Nach fünf fehlgeschlagenen Authentifizierungsversuchen MUSS das Gateway aus- und wieder eingeschaltet werden.

Die Authentisierung des Cloud-Zugriffs wechselt nach fünf Fehlversuchen in den Sicherheitsmodus. Die Southbound Gateway-Sensor-Verbindung verwendet das AES-256-Verschlüsselungsprotokoll IEEE 802.15.4, das als Industriestandard gilt. Merkmale des Southbound-Protokolls:

- Mit IEEE 802.15.4 ECDH (Elliptic Curve Diffie-Hellman) verschlüsseltes Schlüsselaustauschprotokoll

- Geräteauthentifizierung (zur Vermeidung von MITM-Angriffen)

- Link-Layer-Verschlüsselung AES CCM (Cryptoblock-Cipher-Modus)

- Sicherer OTA-Download

- Der OTD-Firmware-Bootmanager mit Secure Boot überprüft die Authentizität der auf dem Gerät auszuführenden Firmware bei jedem Bootvorgang

- Die Sensoridentität wird mit den Cloud-Zugangsdaten gegengeprüft, um eine Identitätsverschleierung verhindern

Schließlich bestätigen Penetrationstests („White-Hat-Hacker“), dass es im System keine Schwachstellen gibt. Während kein IIoT-System Schutz vor jeder möglichen Bedrohung garantieren kann, gewährleistet das Layer N-Ökosystem, dass die Sicherheitsvorkehrungen als wesentliche Designmerkmale und nicht nachträglich integriert werden.

SCHLIESSEN

SCHLIESSEN